筆者在第三方ISO 17025的專業測試實驗室工作超過15年的時間,但在準備及考CISSP時發現原來我理解的測試方法跟考試大綱中提到的觀點很多都相似卻不相同,在準備過程中才知道原來要做好評鑑跟測試不只是要注意到 驗證&確認 (V&V) 就好,還有其他相關細節也要一起注意才行,真的是魔鬼藏在細節裡。

安全評鑑與測試 (Security assessment and test) 是CISSP 中Domain 6的範疇,但筆者認為這只是乘數而已,被乘數則是非Domain 6以外的其他各個Domain。

因為筆者在準備CISSP的過程中始終覺得,每個Domain拆開來唸之後跟做題的感覺一直連結不起來,但是當筆者使用上面的思考架構重新審視跟作答相關題目後就有恍然大悟的感覺出現。

那安全評鑑與測試,這章到底在講什麼? 為什麼要做?武功的核心心法是啥?

|無腦| 就是在做安全評鑑跟安全測試

|目的| 確認實施控制措施的有效性及符合性

|心法| 查驗、訪談、測試

安全評鑑,以NIST SP 800-53 R4 定義而言是指 安全控制評鑑 (SCA),意思是

[無腦說法] 安全評鑑有時候又會被稱為安全評估,主要是從英文單詞 Security assessment 翻譯過來的關係

參考資料

安全評鑑的種類大致可分為以下三大類

細部又可概分為以下幾種 ...

Q: 請問在安全評鑑中很常看到 C&A,A&A,V&V 名詞,請問這些指的是什麼?

A:

Q: 請問資訊部門(MIS)的同事每次都可以直接幫同事安裝軟體,請問他們申請的難道不是永久授權嗎?

A: 這題就留給看倌自行去查找答案囉

那評鑑或測試報告的種類有哪些或者是否有固定格式呢?

Q: 請問什麼是SOC報告?

A: 服務組織控制 (SOC) 報告,又分為 SOC 1、2,3,由美國註冊會計師協會 (AICPA) 建立的框架,用於報告組織內所採用的內部控制設計。

| SOC報告或種類 | 內容或對象 | 耗時 | 受眾對象 |

|---|---|---|---|

| SOC 1 | 以財務系統為主 | X | 受限對象 |

| SOC 2 | 以資訊系統為主 | X | 受限對象 |

| SOC 3 | SOC 2 Type II的摘要版 | X | 面向大眾開放 |

| Type I | 文件審查(各說各話) | 90 天 | SOC 1/ SOC 2 |

| Type II | 文件審查+實地審查一段時間 | 180天 | SOC 1/ SOC 2/ SOC 3 |

作為財務報告內部控制 (ICFR) 計畫的關鍵元素。這些特定的擔保主要提供給客戶,用以遵循沙賓法案 ( Sarbanes-Oxley,SOX) 之規範。

針對企業組織之Security,Availability,Process Interity,Confidentiality

(安全/ 可用/ 程序完整性/ 機密性)及(或) Privacy (隱私)

等領域的控制評估

SOC2 Type II 的摘要版,鮮少透露出技術細節的內容,面向大眾的服務報告。通常很適合用來做市場行銷相關運用。

參考資料:

Q: 上面提及了安全評鑑有很多很多,那請問是否有大家可當作依歸的共同準則呢?

A: 當然有囉,那就是資訊技術安全評估共同準則 (Common Criteria for IT Security Evaluation),ISO15408,簡稱CC,是資訊安全性的架構,電腦系統的使用者可以在安全標的檔案當中,標示安全機能需求(Security Functional Requirements,SFR)及安全保障需求(Security Assurance Requirement,SAR)也可從系統的保護剖繪(Protection Profiles,PP)中取得這些資料。

參考資料 -- Common Criteria wikipedia

[謎之音] 又不是在玩角色扮演遊戲,但怎麼唸下來有各式各樣的角色還有他們各自的屬性要去熟悉,還要記的清楚牢固才行。

| 角色 | 全名 | 角色描述 |

|---|---|---|

| TOE | Target of Evaluation | 廠商送來檢驗的資訊產品,簡稱待測物或DUT (Device Under Test) |

| ST | Security Target | 第三方驗證的檢驗標準,屬於行業標準,通常標準是由廠商自己訂定 |

| PP | Protection Profile | 範本,提供給Security Target 做為參考使用 |

| CCTL | Common Criteria Testing Lab | 提供CC 檢驗服務的實驗室機構 |

Q: 那請問CCTL 是依循什麼樣的基準在做查驗呢?

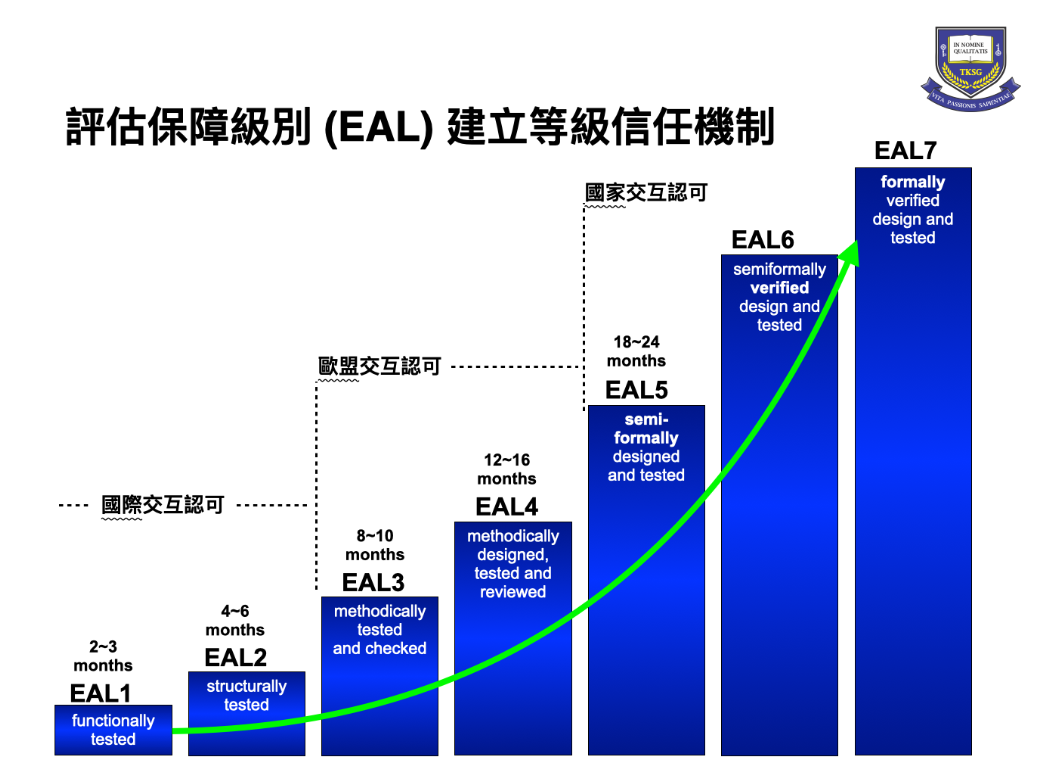

A: 當然是依照評估保證級別 (Evaluation Assurance Level,EAL)囉!!

評估保證級別 (Evaluation Assurance Level,EAL),

通常是以數值方式呈現,每一個級別會對應到一組預先定義好的安全保障需求(SAR),這些安全保障需求會涵蓋到產品開發的全部過程及存在一定的嚴謹程度。通常,數字越大(例如: EAL6)則代表檢驗過程是更加嚴謹,但這不代表這類的待測物是相對較安全的。

引用自評估保障級別

| 方面 | EAL | 已測試(Tested) | 已檢查(Checked) | 已查看(Reviewed) | 有設計(Designed) | 已做過設計驗證 (Design Verification) | 時間(月) |

|---|---|---|---|---|---|---|---|

| Formally (正式) | 7 | X | . | . | . | X | |

| Semi-formally (半正式) | 6 | X | . | . | . | X | |

| Semi-formally (半正式) | 5 | X | . | . | X | . | 18~24 |

| Methodically (有條理) | 4 | X | . | X | X | . | 12~16 |

| Methodically (有條理) | 3 | X | X | . | . | . | |

| Strucurally (有結構) | 2 | X | . | . | . | . | 4~6 |

| Functionally (有功能) | 1 | X | . | . | . | . | 2~3 |

參考資料:

每天規律地念書,目標就在不遠處。 因為這個主題的資料量太大了,決定切開成上下集. 下集還在整理中.

待續 ..